Il y a quelques années, le collectif féministe queer Cypher Sex a rédigé et publié un excellent guide sur la sécurité numérique pour les travailleurs du sexe.

Inspirxées par leur travail et concernxées par la thématique, nous l’avons traduit vers l’allemand et le français et adapté au contexte suisse.

Beaucoup de personnes travaillant dans le domaine du travail du sexe ne sont pas de langue maternelle française, en conséquence de quoi, nous aimerions pouvoir proposer ce guide dans d’autres langues. Si des personnes ont la capacité de le traduire, n’hésitez pas à nous contacter : evasions@riseup.net

SOMMAIRE

- Gestion des identités

- Différentes identités pour différents cercles de confiance.

- Choisir un pseudonyme

- Retrait de contenu en ligne

- Un téléphone pour chaque identité

- Les conseils d’Ava sur les fournisseurs mail

- Séparer ses comptes de messagerie

- Mots de passe sécurisés

- Double facteurs d’authentification

- Les comptes en ligne d’Ava

- Séparation des comptes

- Utilisation des photos

- Conditions d’utilisation

- Méthodes de paiement

- Connexions sécurisées

- Wi-Fi public

- Connexions anonymes

- Communication avec les client.e.x.s

- Premier contact

- Paiements en avance

- Rester en contact avec les client.e.x.s

- Travailler en ligne

- Webcam

- Vente d’images et de vidéos

- Les sites internet d’Ava

- Mentions légales obligatoires

- Relations avec les client.e.x.s

- Ressources supplémentaires

Parmi d’autres activités, Ava Caméléon travaille comme escorte. Ava est une personne gender-fluide ; elle utilise différents pronoms. Pour ce guide, elle a choisi le pronom « elle ». Sa personnalité et son identité évoluent toutefois beaucoup en fonction de son humeur et de la situation. Elle a appris à utiliser ce talent pour se présenter à ses client.e.x.s et au monde digital, sous différentes identités.

Elle est convaincue que la capacité à dissimuler sa véritable identité, en ligne comme hors ligne, est l’une des clés pour se protéger efficacement contre le harcèlement et les personnes mal intentionnées ainsi que pour profiter au mieux d’une vie riches aux multiples facettes.

Ava est une geek. Après quelques années à explorer Internet, elle a beaucoup appris sur le fonctionnement digital et sur les différentes plateformes en ligne. Cette expérience, ainsi que son étroit réseau au sein de la communauté locale des travailleureuses du sexe, l’aident à se protéger contre les nombreuses incertitudes qui peuvent découler de ce travail.

Pour se protéger dans son travail, elle utilise un pseudonyme plutôt que son nom officiel. Ava a un passeport suisse, vit et travaille à Zurich comme escorte. Légalement, elle n’a donc pas besoin de s’enregistrer pour exercer son travail. Toutefois, la juridiction varie en fonction du canton et de la forme de travail du sexe. Les personnes qui viennent en Suisse avec un passeport européen pour travailler dans le domaine du sexe doivent passer par des procédures d’enregistrement ou d’autorisation dans tous les cantons. Les travailleureuses du sexe, peuvent s’informer sur les réglementations et les processus d’enregistrement en vigueur dans leur canton auprès des associations spécialisées. Dans tous les cas, Ava recommande aux travailleureuses du sexe de ne jamais utiliser leur nom pour s’enregistrer et pour travailler.

1. GESTION DES IDENTITÉS

Pour se protéger du harcèlement ou de se faire outer, Ava a créé une identité de travail, qui ne peut être associée ni à son identité officielle ni aux identités qu’elle utilise avec sa famille et ses ami.e.x.s.

Voici les stratégies auxquelles elle a pensé pour gérer son identité digitale et professionnelle :

Différentes identités pour différents cercles de confiance

Ava a révélé son identité de travailleuse du sexe à ses ami.e.x.s les plus proches, mais pas à sa famille ni à ses voisin.ne.x.s. Elle souhaite que cela reste ainsi. Il y a bien quelques personnes avec lesquelles elle peut parler ouvertement de son travail, mais ce sont plutôt des exceptions. En règle générale, elle ne parle pas avec les gens de la manière dont elle gagne sa vie – sauf si elle est sûre de pouvoir leur faire entièrement confiance. Avec les personnes qu’elle rencontre dans des situations du quotidien, elle évite de parler de son travail.

Pour cette raison, Ava classe ses canaux de communication et ses comptes en ligne selon des niveaux de confiance liés aux différentes facettes de sa vie. Elle a une identité propre pour chacun de ces domaines :

- Bureaucratie (impôts, banque…)

- Famille

- Nouvelles connaissances

- Travail

- Amis proches

En séparant ces domaines, elle peut limiter la quantité d’informations qu’elle communique aux personnes en qui elle n’a pas une grande confiance.

Choisir un pseudonyme

Comme beaucoup d’autres travailleureuses du sexe, Ava a choisi pour son travail, un pseudo qui claque. Sur les réseaux sociaux, son nom d’utilisatrice est Ava Caméléon Adam. Elle a ajouté un nom de famille réaliste à son nom de travail. Une raison importante explique le choix de ce nom qui peut paraître ennuyeux.

Certains réseaux sociaux (comme Facebook) ont des directives strictes concernant le choix des noms de profil. Celles-ci stipulent que les utilisateurices doivent utiliser leur vrai nom plutôt que de s’identifier d’une manière librement choisie en utilisant des pseudonymes. Les plateformes sont en partie autorisées à faire des contrôles. À l’inscription, de nombreuses plateformes exigent à la fois un prénom et un nom de famille (un nom qui ne contiennent pas d’expressions familières ou de mots » vulgaires « ). Ava a donc ajouté un nom de famille ordinaire à son identité professionnelle. Cette stratégie ne la protège pas complètement, mais les contrôles automatisés ne signaleront pas immédiatement son nom comme une infraction. Ainsi, elle espère pouvoir conserver son compte pendant un certain temps. Après avoir choisi un prénom, un nom de famille et un nom d’utilisatrice pour son identité professionnelle, Ava a également fait des recherches approfondies sur différentes plateformes utilisée pour le travail du sexe afin de s’assurer que ce nom n’était pas déjà utilisé par d’autres travailleureuses du sexe (ou du moins pas par une personne géographiquement proche).

Retrait de contenus en ligne

En choisissant son nouveau pseudo, Ava a également décidé d’éliminer toute trace en ligne qui pourrait relier son visage à son nom officiel. Elle effectue donc une recherche en suivant ce guide. Par le passé, elle n’a pas cherché à protéger sa vie privée et n’a pas fait particulièrement attention aux photos d’elles publiées sur internet. Elle est donc un peu nerveuse à l’idée de ce qu’elle pourrait (re)découvrir. Elle a également peur de sa propre réaction en voyant tout ce que contient Internet comme informations sur elle. Pour se sentir mieux, elle demande à une amie proche de lui tenir compagnie pour effectuer la recherche sur de son ancienne vie digitale. Finalement, elle n’a rien trouvé de particulièrement surprenant, mais elle a eu envie de cacher tous les résultats qui associaient son visage à son nom de passeport, puisqu’elle ne l’utiliserait plus officiellement.

Elle dresse d’abord une liste de toutes les images, vidéos et informations personnelles qu’elle souhaite supprimer. Ensuite, elle fait des captures d’écran de tous ces contenus et suit les instructions dans ce guide sur le harcèlement en ligne.

Sur Google, il est possible de faire une demande de suppression du contenu affiché dans les résultats de recherche. L’Union Européenne reconnaît le droit de faire supprimer du contenu digital à son propos. En Suisse, la protection juridique est moins stricte, mais il vaut tout de même la peine d’en faire la demande. Comme première étape, Ava a rempli le formulaire de Google demandant la suppression de ses données personnelles du moteur de recherche.

Elle a ensuite encore rempli d’autres formulaires pour obtenir la suppression de ses images de Facebook et Twitter. Pour faire supprimer des images intimes se trouvant sur d’autre plateformes et sites web, elle a suivi des instructions telles que celles de takedown-guide sur le site « Without My Consent« . Il a fallu faire preuve d’un peu de patience, car les réponses ne sont pas immédiates, mais les images et autres informations ont finalement été retirées.

Un téléphone pour chaque identité

Ava souhaite être sûre que son identité professionnelle ne pourra jamais être associée à son identité personnelle – ni par des harceleurs, ni par des voisin.ne.x.s, ni même par les autorités. Ava sait que les téléphones ont plusieurs points faibles qui facilitent le pistage. Pour ne pas prendre de risques, elle achète un nouveau téléphone bon marché avec une carte SIM prépayée neuve. Bien que les cartes SIM en Suisse devraient normalement être enregistrées au nom de l’utilisateurices, Ava essaie de trouver une carte SIM préenregistrée. Une solution peut-être d’acheter des cartes SIM anonymes à l’étranger et de les utiliser en Suisse. Ava s’est enregistrée sur toutes les plateformes en ligne liées à son travail avec son nouveau numéro de téléphone et n’accède à ses comptes de travail en ligne qu’avec son téléphone professionnel. Lorsqu’elle se rend chez un.e.x client.e.x, elle n’emporte que cet appareil et laisse son téléphone personnel à la maison.

Les conseils d’Ava sur les fournisseurs mail

Lorsqu’elle s’est mise à la recherche d’un fournisseur de courriels adapté à son travail, Ava savait déjà qu’il n’existait pas d’e-mails totalement sécurisés. Par défaut, les e-mails ne sont pas cryptés. Si une personne peut accéder au serveur sur lequel les messages sont stockés (souvent sur plusieurs ordinateurs appartenant aux fournisseurs de messagerie des deux personnes ayant un échange mail), elle peut tout lire. Cela vaut tout autant pour les services de police que pour n’importe quel.le employé.e.x.s informatique qui a accès à ces ordinateurs.

Ava a décidé qu’elle n’utiliserait pas ses e-mails pour des contenus sensibles. Elle voulait néanmoins s’assurer que ses e-mails ne puissent pas être ouverts pendant la transmission. Elle a donc choisi d’utiliser uniquement des fournisseurs de messagerie utilisant le cryptage HTTPS/TLS. Ainsi, la connexion entre son ordinateur et les serveurs est cryptée. Elle a vérifié si le cryptage TLS fonctionnait effectivement en testant quelques fournisseurs sur ce site.

Voici la liste des fournisseurs mail qu’Ava a sélectionnés.

Pour être contactée par ses client.e.x.s, Ava utilise un compte mail Tutanota. Tutanota crypte ses messages tout au long de leurs échanges avec les autres utilisateurices de Tutanota, de sorte que les messages ne sont pas lisibles sur les serveurs. Toutefois, Ava estime que ce cryptage n’est pas suffisamment sûr, car les e-mails envoyés ou reçus par des personnes sans compte Tutanota ne sont pas cryptés. Tous les services de messagerie autodéfinis comme » sécurisés » comme Tutanota, Protonmail, etc. fonctionnent de la même manière. Ils n’offrent un cryptage fort que si les e-mails sont envoyés entre adresse du même service (par exemple de Tutanota à Tutanota). Par conséquent, Ava considère que ces plateformes sont à peu près aussi sûres que les applications de chat où les messages ne sont sécurisés que s’ils sont envoyé à d’autres personnes au sein de la même application.

Séparer ses comptes de messagerie

Pour que ses identités soient vraiment séparées, Ava utilise une adresse mail différente pour chacune d’entre elles. Pour chaque compte en ligne, elle va utiliser l’adresse électronique correspondante. Parfois, Ava a besoin d’utiliser une adresse mail une seule fois, par exemple pour se créer un compte sur un site internet. Dans ce cas, elle utilise une adresse mail jetable comme Guerrilla Mail ou Anonbox.

Mots de passe sécurisés

Pour s’assurer que ses comptes ne peuvent pas être piratés, Ava utilise des mots de passe sécurisés et différents pour chacun de ses comptes. Elle génères ces mots de passe à l’aide d’un gestionnaire de mots de passe (p. ex. KeePassX) et les compose à partir de séquences aléatoires de lettres minuscules et majuscules, de chiffres et de symboles. Comme elle a enregistré tous ses mots de passe dans le gestionnaire de mots de passe, elle n’a pas besoin de s’en souvenir. Ça serait d’ailleurs trop compliqué.

Les seules mots de passe dont Ava doit se souvenir sont ceux dont elle a besoin pour déverrouiller ses appareils et pour ouvrir le gestionnaire de mots de passe. Pour qu’elle puisse les mémoriser facilement, mais qu’ils soient tout de même robustes, elle utilise la méthode Diceware.

Double facteurs d’authentification

Ava sait qu’il existe différentes manières de voler même le plus fort des mots de passe, par exemple par des attaques de Phishing, et elle souhaite tout faire pour empêcher toute personne non autorisée d’accéder à l’un de ses comptes en ligne. Si c’est possible dans les paramètres de sécurité de ses comptes, elle met toujours en place une authentification à deux facteurs. Pour créer le deuxième facteur d’authentification, elle a installé un générateur de code (comme FreeOTP) sur son téléphone personnel. Chaque fois qu’elle se connecte à l’un de ses comptes en ligne, elle saisit d’abord le mot de passe, puis le code généré par l’application. Celui-ci ne peut pas être volé de la même manière qu’un mot de passe, ce qui rend une attaque beaucoup plus compliquée. Comme chaque plateforme en ligne a d’autres directives en ce qui concerne la double authentification, Ava recommande de lire les instructions correspondant à la plateforme en question sur le site de l’Electronic Frontier Foundation.

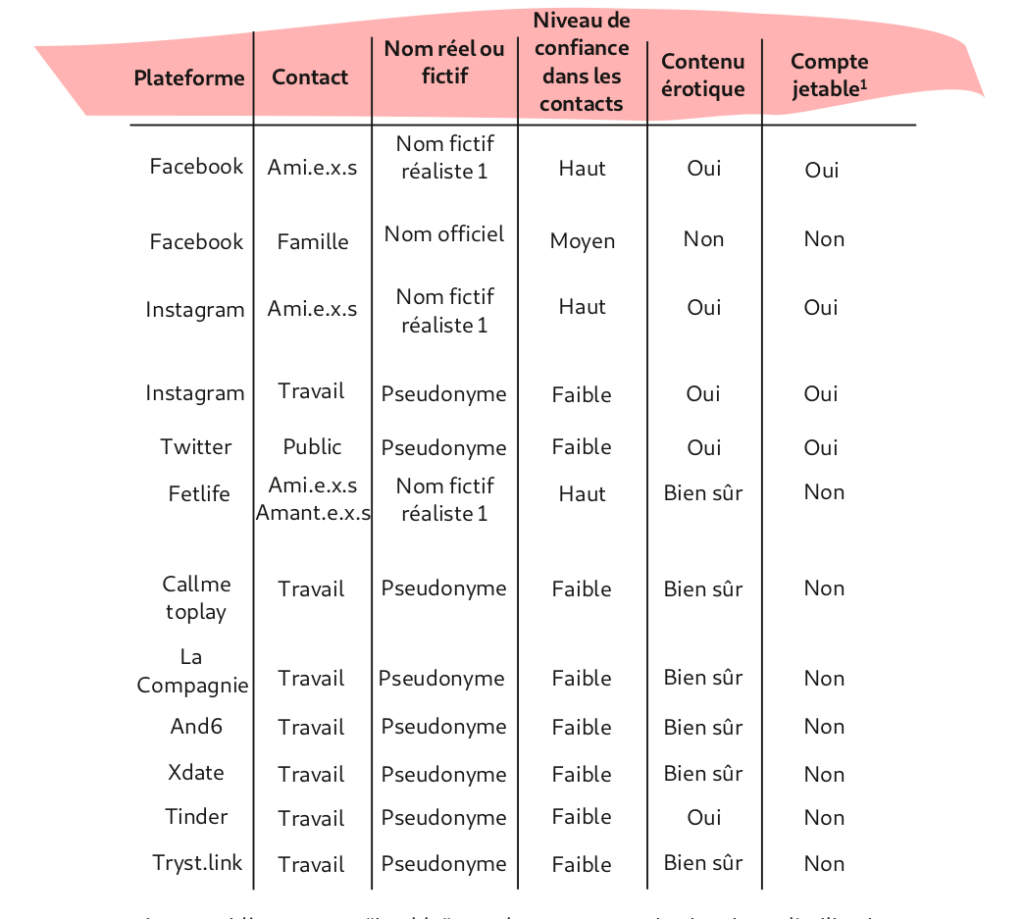

Les comptes en ligne d’Ava

Pour proposer ses services, Ava utilise aussi bien les réseaux sociaux que des sites spécifiquement dédiés au travail du sexe. Sur presque tous ces sites, elle a des comptes di érents en fonction des personnes avec lesquelles elle communique. Elle utilise des comptes di érents pour chaque groupe social, par exemple la famille, les ami.e.x.s ou les amant.e.x.s.

Elle s’est organisée de la manière suivante :

Ava considère comme » jetable » tous les comptes qui soit exigent l’utilisation de noms officiels ou limitent le partage de contenus à caractère sexuel (voir chapitre « Conditions d’utilisation »). Bien qu’elle utilise un nom réaliste pour éviter d’être repérée par les scanners de Facebook, elle sait que son compte pourrait tout de même être bloqué à un moment donné et qu’elle devrait présenter une pièce d’identité pour le récupérer.

Pour garder ses comptes séparés, elle évite de les lier à sa véritable identité. Elle ne fait exception qu’avec les comptes qu’elle utilise pour communiquer avec des personnes qui connaissent déjà son identité officielle (par exemple avec sa famille ou à sa banque). Dans ces cas là, elle a d’emblée décidé d’utiliser son identité officielle.

Ava qualifie de « jetables » les comptes qu’elle n’est pas sûre d’arriver à garder à long terme. Cela signifie qu’elle s’attend à ce que le compte en question puisse éventuellement être supprimé un jour ou l’autre.

De plus, elle possède des comptes sur des sites qui sont explicitement favorables au travail du sexe (par ex. Tryst) ou sur des plateformes commerciales de travail du sexe. Elle considère ces comptes comme plus stables que ceux des médias sociaux traditionnels. Elle dit à ses contacts qu’elle peut être jointe là-dessus si ses autres comptes sont soudainement supprimés ou bloqués. Mais là encore, Ava estime ne pas pouvoir partir du principe que ses comptes resteront accessibles indéfiniment. C’est pourquoi elle fait une copie de tous les contenus qu’elle souhaite conserver sur son ordinateur ainsi que sur un disque dure externe

Séparation des comptes

Pour garder ses comptes séparés et s’assurer qu’ils ne peuvent pas être reliés entre eux, Ava a mis au point les méthodes suivantes :

- Ses comptes de travail sont gérées uniquement à partir de son téléphone professionnel.

- Elle ne suit pas les mêmes personnes à partir de comptes associés à des identités différentes.

- Elle veille à ne pas se suivre ou « lier d’amitié » ses différents comptes entre eux et à ne pas poster le même contenu depuis différentes identités.

- Ava sait que la plupart des réseaux sociaux peuvent afficher sa localisation. C’est pourquoi elle désactive la géolocalisation dans ses applications. Elle n’active le GPS dans ses appareils que lorsqu’elle en a vraiment besoin.

- Ava sait également que de nombreuses applications et appareils photographiques intègrent des métadonnées dans les photos et vidéos créées. Celles-ci peuvent contenir des informations comme la date, l’heure et la localisation de la photo. C’est pourquoi elle s’assure toujours que la géolocalisation soit désactivée avant de faire des photos et des vidéos ou de les partager avec d’autres personnes. Avant de publier un contenu en ligne, Ava utilise systématiquement MAT, un bon logiciel pour supprimer les métadonnées des images et des documents.

Utilisation des photos

Le point le plus important est qu’Ava n’utilise jamais de photos personnelles pour son travail. Elle sait que de nombreux moteurs de recherche proposent une fonction de recherche d’images inversée. Cela signifie que toutes les pages internet sur lesquelles la même image a été publiée peuvent être découvertes. Afin d’éviter que quelqu’un puisse associer son identité professionnelle à son identité personnelle par le biais d’une recherche d’images inversée, elle n’utilise jamais des images qu’elle a publiées sur ses profils professionnels ou dans la communication avec des client.e.x.s.

Conditions d’utilisation

Lorsqu’Ava souhaite utiliser une nouvelle plateforme ou un service en ligne, la première chose qu’elle fait est de vérifier la politique de confidentialité et les conditions d’utilisation. Il existe de nombreux prestataires de services (par ex. réseaux sociaux, services d’hébergement de sites web, outils de paiement) qui interdisent explicitement les « contenus réservés aux adultes ». Cette définition extrêmement vague peut signifier tout et son contraire, de la pornographie aux romans érotiques en passant par la vente de vibromasseurs. Ava évite généralement ces fournisseurs de services ou considère tout compte qu’elle a chez eux comme « jetable ». En général, Ava recherche des plateformes qui autorisent les contenus « réservés aux adultes » (c’est-à-dire à caractères sexuels), proposent un double facteur d’authentification, des paiements en bitcoins ou d’autres méthodes de protection de l’anonymat.

Méthodes de paiement

Pour les achats sur Internet liés à son travail (par exemple, pour l’achat du nom de domaine de son site web), Ava évite les méthodes de paiement qui associe son identité professionnelle à sa véritable identité. Elle utilise des cartes cadeaux ou des cartes de crédit prépayées qu’elle achète dans des supermarchés ou des kiosques (par exemple Paysafe, les cartes-cadeaux Amazon ou les cartes de crédit OK). Parfois, elle demande aussi à ses client.e.x.s d’en acheter pour elle.

Pour se faire payer, Ava accepte le plus souvent de l’argent liquide, car c’est la méthode la plus sûre et qui garantit le plus d’anonymat. Une autre option envisagée par Ava est de mettre en place un compte professionnel TransferWise, qui offre la possibilité d’envoyer de l’argent via une adresse e-mail. Parfois, ses client.e.x.s lui achètent aussi des cadeaux par le biais d’une liste de souhaits (Wishlist).

Une nouvelle application appelée « Horizontl » actuellement en cours de développement devrait offrir une solution plus sûre pour le paiement des services sexuels. Comme l’application n’est pas encore prête, Ava ne peut pas encore dire à quel point elle sera utile – mais elle garde un œil dessus.

Afin de ne pas donner aux client.e.x.s trop de pouvoir sur sa présence numérique et de s’assurer que personne ne puisse l’espionner via des appareils malveillants, elle ne fait jamais payer son site web ou ses autres services en ligne par ses clients et n’accepte pas de téléphone en cadeau.

2. CONNEXIONS SÉCURISÉES

Wi-fi publique

Ava évite autant que possible les connexions Internet non sécurisées comme le Wifi gratuit dans les cafés, les gares ou les hôtels. Elle sait qu’elle peut être facilement espionnée par les propriétaires de ces réseaux, voire des pirates informatiques, lorsqu’elle les utilise. C’est pourquoi elle préfère utiliser les données mobiles de son téléphone ou effectuer un travail avec des contenus sensibles à la maison par son réseau Wifi.

Pourtant, il est parfois plus simple et moins cher d’utiliser des connexions publiques. Ava a une solution. Elle a installé un VPN sur son téléphone et son ordinateur et l’active toujours avant d’utiliser des connexions gratuites. Voici une liste de VPN qu’Ava considère comme fiables. Elle partage cette liste avec ses ami.e.x.s lorsqu’on lui demande des recommandations. Au final, elle a opté pour Riseup VPN. Elle considère Riseup VPN comme particulièrement fiable, car il est géré par un collectif autonome et non par une entreprise.

Connexions anonymes

Anne Onimas, amie et collègue d’Ava, est venue en Suisse depuis un pays de l’Union Européene pour travailler dans le domaine du sexe. Anne a cependant choisi de ne pas demander de permis de travail et de ne pas s’enregistrer officiellement comme travailleuse du sexe. Cela signifie que selon la loi suisse, elle travaille illégalement. Pour cette raison, elle préfère rester autant que possible sous le radar et laisser le moins de traces possible lorsqu’elle utilise Internet pour son travail. Elle veille, par exemple, à dissimuler autant que possible l’adresse IP de sa connexion à domicile, car la police (ainsi que les pirates informatiques) pourrait remonter directement à son nom et à son adresse.

Pour garantir son anonymat, Anne a utilisé le navigateur Tor, pour la création de ses comptes de travail, (e-mail, plateformes de travail, réseaux sociaux, etc.). Elle n’accède ensuite à ses comptes de travail que par son téléphone de travail (avec VPN) ou par le navigateur Tor depuis son ordinateur.

3. COMMUNICATION AVEC LES CLIENTS

Premier contact

Les nouveaux client.e.x.s prennent généralement contact avec Ava par le biais de plateformes spécialisées dans la promotion de services sexuels. Sur toutes ces plateformes, Ava s’est inscrite avec une adresse e-mail qu’elle utilise uniquement pour vérifier les demandes de potentiels nouveaux client.e.x.s. Ainsi, sa boîte mail habituelle n’est pas inondée de messages entrants et de spams. Souvent, les nouveaux client.e.x.s demandent des photos supplémentaires d’Ava. Elle a un dossier d’images spécialement créé à cet effet.

Paiement en avance

L’amie d’Ava, Anne Onimas, n’est pas enregistrée légalement comme travailleuse du sexe et demande toujours aux client.e.x.s qu’elle rencontre pour la première fois de payer une petite avance sous la forme d’une carte cadeau Amazon. Elle peut ainsi s’assurer qu’il s’agit de réel client.e.x.s et non de policier.ère.x.s qui n’ont généralement pas de budget à disposition pour ce genre de choses.

Rester en contact avec les client.e.x.s

Une fois qu’elle a établi un premier contact avec ses client.e.x.s, Ava passe vers un autre outil de communication comme WhatsApp, Telegram, Signal, Wire ou Wickr.

Pour toutes ces applications de messagerie instantanée, Ava s’est créé un compte spécialement avec son numéro de téléphone professionnel ou (si possible) uniquement avec son adresse e-mail professionnelle. Elle n’y accède que par son téléphone professionnel ou depuis le navigateur Tor sur son ordinateur. Lorsqu’elle envoie des images ou d’autres informations sensibles à ses client.e.x.s, elle définit l’option « messages qui disparaissent » dans la conversation afin que ces informations ne restent pas stockées à jamais sur l’appareil des client.e.x.s.

Malheureusement, toutes les applications n’offrent pas la possibilité de définir un délai très court avant de supprimer les messages. Sur WhatsApp, il existe désormais une option permettant de faire disparaître les images après la première ouverture (les messages texte ne peuvent disparaître qu’après une semaine). Sur Telegram, il est uniquement possible de faire disparaître les images dans les chats « secrets », une fonction très utile pour envoyer du contenu érotique. En effet, Ava ne souhaite pas que les client.e.x.s enregistrent ses photos et vidéos ou fassent des captures d’écran. Ava utilise donc si possible un chat Telegram secret, ou des messages qui disparaissent sur Whatsapp, Signal, Wire ou Wickr.

Voici les instructions qu’Ava a trouvées pour régler la disparition des messages dans les différentes applications de messagerie :

- WhatsApp (les messages disparaissent après une semaine, option image après une seule ouverture)

- Chats secrets Telegram

- Signal

- Wire

- Wickr

4. TRAVAILLER EN LIGNE

Webcam

Lorsque le travail du sexe physique a été interdit pendant la pandémie du Covid, Ava et ses collègues ont commencé à chercher des moyens de travailler en ligne. Ava s’est ainsi mise à travailler par webcam et à offrir des services à ses client.e.x.s par ce biais.

Ce qui l’inquiétait le plus au départ, c’était le risque que ses client.e.x.s enregistrent ses séances et les revendent en ligne. Avant de commencer à travailler avec une webcam, elle a donc fait quelques recherches. Elle a rapidement exclu la plupart des outils de vidéoconférence comme Skype, car ils ont une mauvaise réputation en matière de protection des données et de sécurité. Même les plateformes plus respectueuses de la vie privée comme Jitsi ne peuvent pas empêcher les utilisateurices de faire des captures d’écran ou d’enregistrer les appels vidéo.

Finalement, Ava a décidé de créer des comptes sur des plateformes spécialement conçues pour le travail par webcam. En effet, ces plateformes protègent les travailleureuses du sexe contre les risques potentiels, par exemple les clients qui font des captures d’écran. Ava effectue désormais ses sessions en ligne sur des plateformes telles que Manyvids où, grâce aux mesures de protection mise en place, elle peut être sûre que ses client.e.x.s ne pourront pas exploiter ses contenus.

Vente d’images et de vidéos

Ava gagne également un peu d’argent en vendant des vidéos et des images sur Internet. Pour s’assurer que personne ne revendra ses contenus sans son autorisation, elle recouvre tous les fichiers d’un filigrane.

Pour mieux planifier la création de ses contenus, Ava suit les conseils donnés dans ce guide pour « Adult Content Creators« . Elle s’efforce d’utiliser des plateformes qui offrent à leurs utilisateurices la meilleure protection possible contre le harcèlement, le doxxing et d’autres risques similaires.

Les sites Internet d’Ava

Ava possède son propre site web. Elle souhaite, en effet, avoir un endroit sur Internet qui lui appartient, qu’elle contrôle et où elle peut proposer ses services. Lorsqu’elle a décidé d’acheter un nom de domaine pour son site web, elle a cherché des fournisseurs qui incluaient la protection des données dans leur offre de base. Finalement, elle a trouvé une option encore meilleure mais un peu plus chère. Elle a enregistré son domaine auprès du fournisseur de noms de domaine Njalla, où il est possible de faire une demande anonyme et cryptée pour acheter un domaine.

Le site web d’Ava est hébergé par un fournisseur d’accès, géré par des travailleureuses du sexe pour des travailleureuses du sexe, qu’elle a trouvé dans la liste ci-dessous. Cette liste contient des fournisseurs d’hébergement qui ne sont pas basés aux Etats-Unis, qui ne sont donc pas tenus de respecter la loi américaine SESTA/FOSTA et qui ne recourent pas à des pratiques susceptibles de nuire aux travailleureuses du sexe :

- Red Umbrella

- Favorable au travail du sexe

- Serveur islandais

- Certificat SSL gratuit

- Support WordPress

- Site web Orange

- Inscription anonyme (uniquement par e-mail)

- Pas de journalisation

- Authentification à 2 facteurs

- 100% énergie verte

- Abelohost

- Options de serveur « offshore » et néerlandais

- Juridiction néerlandaise

- Politique d’utilisation complète

- Migration gratuite du site web (avec le plan d’un an)

- Assistance WordPress

- Accepte le bitcoin

Ava sait à quel point l’anonymat est important pour sa propre sécurité, mais elle souhaite également que ses client.e.x.s restent anonymes lors des visites de son sites

C’est pourquoi elle a configuré son serveur de manière à ce que le moins d’informations possible soient enregistrées. Elle a également fait en sorte que son site soit accessible via le réseau Tor.

Mentions légales obligatoires

En Suisse, l’obligation d’indiquer les mentions légales s’applique à tous les sites web qui proposent des produits ou des services. Quiconque « fournit des marchandises, des œuvres ou propose des prestations dans le cadre du commerce électronique » doit « fournir des indications claires et complètes sur son identité et son adresse ». Le non-respect de cette obligation peut notamment être sanctionné au titre de la concurrence déloyale.

Ava sait que, pour des raisons de sécurité, elle ne veut en aucun cas indiquer l’adresse de son domicile dans les mentions légales. En Suisse, les poursuites pénales ne sont toutefois engagées que sur plainte – par exemple d’un.e.x concurrent.e.x. Une plainte étant donc très improbable, Ava a décidé de n’indiquer que son nom de travail et son e-mail professionnel. En publiant un moyen d’être contacté, elle peut ainsi limiter les risques juridiques.

5. RELATIONS AVEC LES CLIENT.E.X.S

Finalement, Ava s’est encore fixé quelques règles dans le contact avec ses client.e.x.s afin que ces derniers.e.x.s n’aient aucune emprise sur elle en cas de harcèlement ou pire.

Lorsqu’elle se rend avec des client.e.x.s dans des lieux publics, elle n’utilise jamais sa carte de crédit. Si une carte est nécessaire, elle laisse toujours ses client.e.x.s payer pour elle.

Ava sait qu’il est facile et bon marché d’infecter un smartphone ou un autre appareil électronique avec un logiciel espion. C’est pourquoi elle garde toujours son téléphone sur elle et ne le laisse jamais traîner sans surveillance. Elle n’accepte jamais de smartphones ou d’autres appareils électroniques en cadeau de la part de ses client.e.x.s – ou alors elle s’en débarrasse le plus vite possible.

Et comme la prudence ne suffit jamais, elle a protégé tous ses appareils avec des mots de passe solides, de sorte que même si elle les perdaient ou les laissaient traîner quelque part, personne ne pourrait y avoir accès.

6. RESSOURCES SUPPLÉMENTAIRES

- ProCoRe – réseau de défense des intérêts des travailleureuses du sexe en Suisse

- Aperçu et coordonnées de tous les centres de consultation locaux pour les travailleureses du sexe en Suisse

- LEXI-APP – App avec des informations pour les travailleureuses du sexe en Suisse (Google Play, Apple App Store)

- Guide d’autodéfense numérique

- European Sex Worker Rights – Alliance Digital Rights Projekt

- Que faire en tant que victime ou témoin de profilage racial – Guide pratique

- Hate Work – Support Sexworkers – un interwiev sur le travail du sexe